A Beginner’s Guide to SOC 2 Compliance

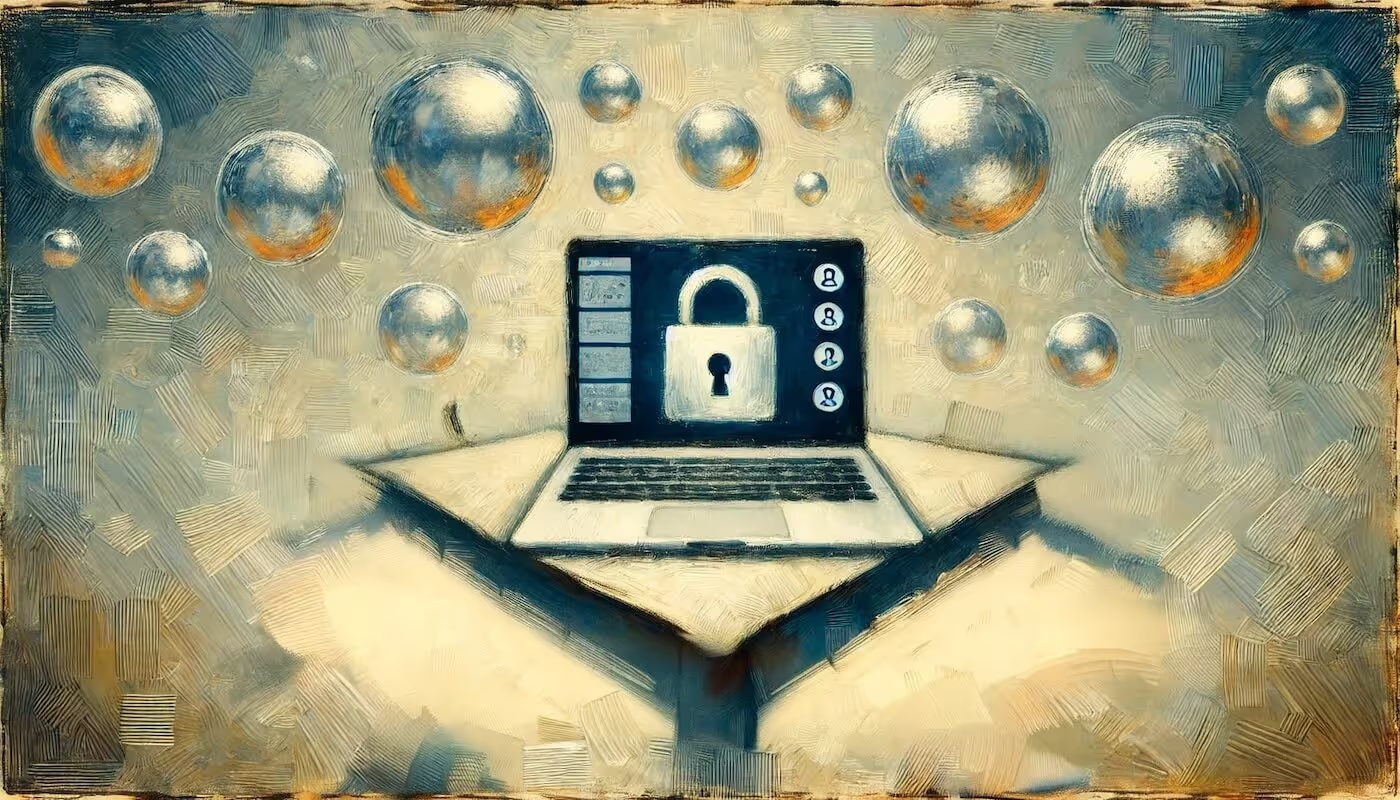

SOC 2 compliance, a framework established by the AICPA, ensures organizations handle customer data securely and responsibly. Centered around five trust principles—security, availability, processing integrity, confidentiality, and privacy—SOC 2 certification helps businesses build trust, manage risks, and maintain a competitive edge. Companies can prepare for compliance by assessing their existing controls, documenting policies and procedures, training employees, and working with a certified auditor. By taking these steps, organizations can improve data protection, enhance their reputation, and create a culture of security and trust.

In today’s digital age, businesses are entrusted with handling sensitive data from customers, clients, and partners. To maintain trust, they must implement robust security and privacy measures. This is where SOC 2 compliance comes into play.

What is SOC 2 Compliance?

SOC 2 (Service Organization Control 2) is a framework established by the American Institute of CPAs (AICPA) to help organizations demonstrate that their systems and processes meet strict criteria for safeguarding data. SOC 2 focuses on ensuring that service providers manage customer information securely and protect their privacy.

Unlike some security standards that focus purely on technical measures, SOC 2 emphasizes operational processes and the trust principles that guide them. This makes SOC 2 particularly relevant for companies offering software-as-a-service (SaaS) products, cloud storage, or any solution that handles sensitive information on behalf of others.

The Five SOC 2 Trust Service Principles

SOC 2 compliance is built around five trust service principles. Each principle reflects a key area of concern for customers and partners who rely on your services:

- Security:

This principle ensures that systems are protected against unauthorized access. Controls like firewalls, intrusion detection systems, and multi-factor authentication are often part of a SOC 2 security strategy. - Availability:

Availability measures whether your services are accessible as agreed. By maintaining sufficient resources, implementing proper backup procedures, and planning for disaster recovery, organizations show they can deliver consistent uptime and service quality. - Processing Integrity:

Data processing integrity means ensuring that data is accurate, complete, and delivered on time. This includes safeguards to prevent errors, detect issues, and confirm that data remains unaltered during processing. - Confidentiality:

Sensitive information—such as customer records, business secrets, or proprietary data—should be protected from exposure. Encryption, access restrictions, and secure storage practices are crucial to meeting this principle. - Privacy:

Privacy focuses on personal data and how it is collected, used, retained, and shared. Adhering to clear privacy policies and obtaining customer consent are key factors in complying with this principle.

Make your

meetings matter

Loved and trusted by 100,000+ users:

- Automatically Record and Transcribe Meetings

- Extremely Accurate Notes, Summaries, and Action Items powered by AI

- Works with Zoom, Google Meet, and Microsoft Teams

- Save time and follow-up with quick async videos

Simply connect your work Google or Microsoft Calendar to get started.

Why SOC 2 Compliance Matters

SOC 2 compliance is often a requirement for doing business in industries where data security is paramount. Achieving compliance shows that your organization takes data protection seriously and has implemented a reliable set of processes and controls. This can lead to:

- Increased Trust and Credibility: Clients and partners are more likely to work with businesses that demonstrate strong security and privacy standards.

- Better Risk Management: A SOC 2-compliant organization can identify and mitigate risks more effectively, reducing the likelihood of data breaches or operational disruptions.

- Stronger Competitive Position: Compliance can be a key differentiator in the marketplace, making it easier to win new customers and retain existing ones.

How to Start Preparing for SOC 2 Compliance

Becoming SOC 2 compliant isn’t just about passing an audit—it’s about building a culture of security and trust. If you’re new to SOC 2, here are a few initial steps to consider:

- Understand Your Business Needs:

Determine which trust service principles apply most directly to your organization. For instance, if you handle a lot of sensitive customer data, the confidentiality and privacy principles may be your top priorities. - Assess Your Current Controls:

Conduct a gap analysis to identify areas where your security measures and processes fall short. This might involve reviewing your access controls, encryption standards, backup procedures, and incident response plans. - Establish Clear Policies and Procedures:

Document how you handle data, define access roles, and outline the steps you’ll take to address security incidents. Comprehensive policies and consistent procedures are the foundation of any SOC 2 compliance effort. - Invest in Employee Training:

A well-informed team is critical to maintaining compliance. Ensure that employees understand their roles in protecting data, following privacy policies, and responding to potential security threats. - Work With a SOC 2 Auditor:

Once you feel ready, engage a certified SOC 2 auditor to review your controls and confirm that they meet the standards. The auditor will provide a detailed report that can be shared with customers and partners as proof of your compliance.

Learn about SOC 2 Compliant AI Notetakers

Bubbles is a SOC 2-compliant AI notetaker that helps teams stay productive by securely capturing, organizing, and sharing meeting notes. With strong data protection and seamless collaboration, Bubbles boosts efficiency while ensuring privacy and compliance.

Making Compliance Manageable

SOC 2 compliance may seem daunting at first, but it’s important to focus on building a strong foundation rather than rushing through the process. By taking gradual steps—understanding the trust principles, assessing your current environment, and strengthening your controls—you’ll create a more secure, trustworthy organization. Over time, compliance becomes less about a checklist and more about embedding best practices that benefit your business, your customers, and your partners.

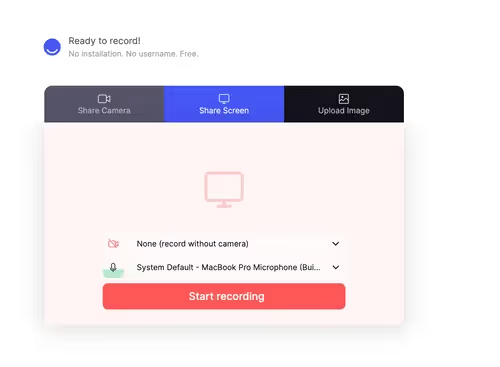

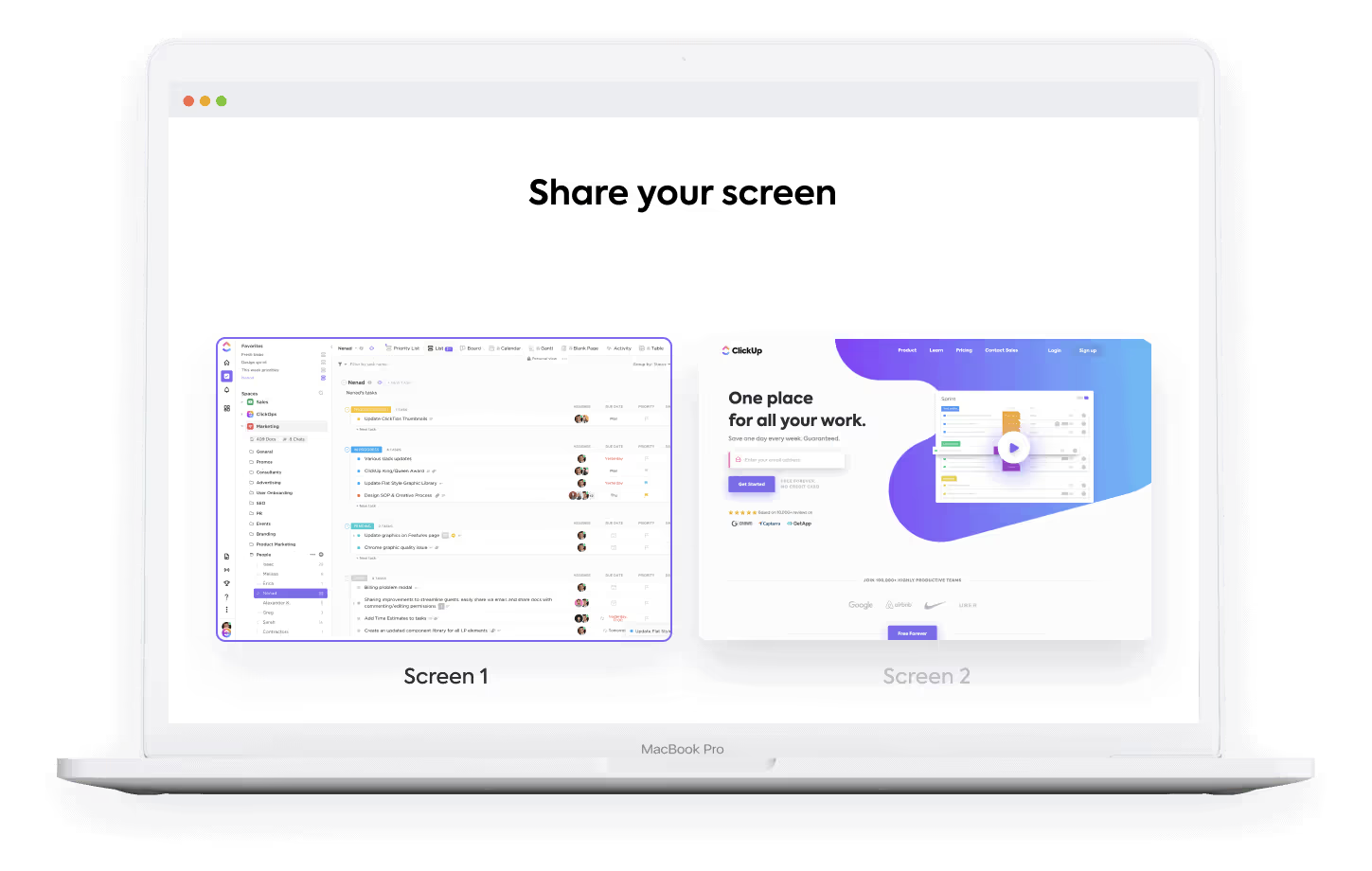

Collaborate better with your team

Get your point across using screen, video, and audio messages. Bubbles is free, and offers unlimited recordings with a click of a button.

.avif)

Collaborate better with your team

Get your point across using screen, video, and audio messages. Bubbles is free, and offers unlimited recordings with a click of a button.

.avif)

.avif)